-

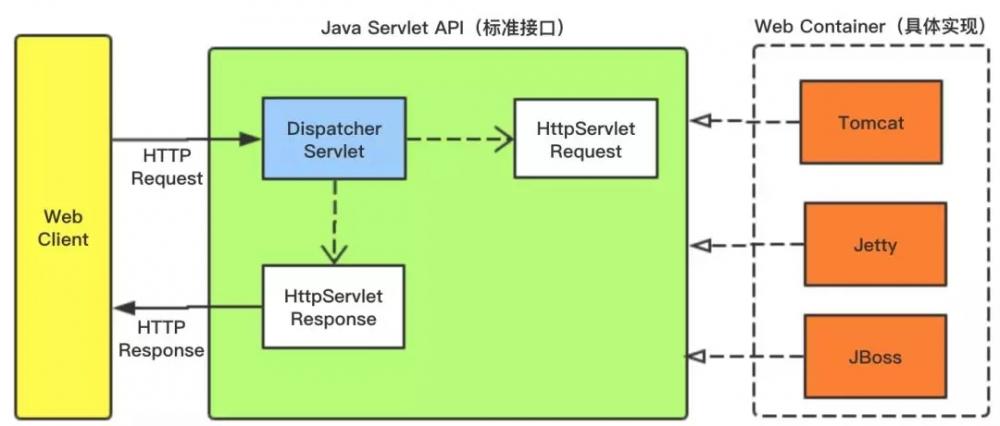

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

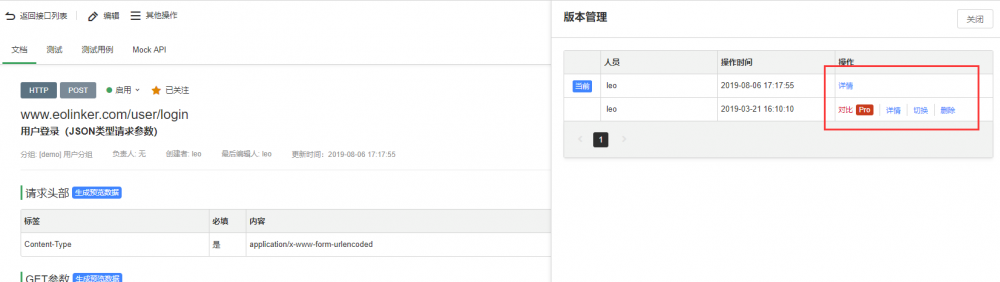

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

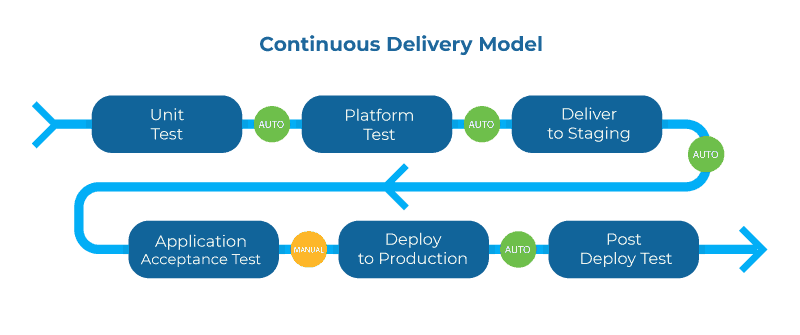

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

【日常篇】DOS攻击和DDOS攻击之间有什么区别?(dos和ddos攻击的区别)

【日常篇】DOS攻击和DDOS攻击之间有什么区别?(dos和ddos攻击的区别)在网络安全体系中,虽然DDOS攻击和DOS攻击是比较常见的网络攻击方式,但是依然有很多人还傻傻分不清楚,什么是"DDOS...

-

通过虚拟系统隔离企业部门(二层接入)(虚拟机隔离性)

通过虚拟系统隔离企业部门(二层接入)(虚拟机隔离性)组网需求如图1所示,某中型企业A采用FW用于网关出口的安全防护。由于其内网员工众多,根据权限不同划分为研发部门、财经部门、行政部门三大网络。...

-

中华人民共和国国家安全法(中华人民共和国国家安全法心得体会)

中华人民共和国国家安全法(中华人民共和国国家安全法心得体会)中华人民共和国国家安全法(1993年2月22日第七届全国人民代表大会常务委员会第三十次会议通过)目 录第一章 总 则第二章 国家安全机关在...

-

蚂蚁集团TRaaS技术风险防控平台入选中国信通院《信息系统稳定性保障能力建设指南(1.0)》最佳实践案例

蚂蚁集团TRaaS技术风险防控平台入选中国信通院《信息系统稳定性保障能力建设指南(1.0)》最佳实践案例近日,中国信息通信研究院分布式系统稳定性实验室正式发布了《信息系统稳定性保障能力建设指南》(以下...

-

网络安全最全面试题(1)(网络安全面试题库)

网络安全最全面试题(1)(网络安全面试题库)SQL注入的原理是什么?SQL注入攻击是通过将恶意构造的SQL语句插入到应用的输入参数中,再到后台SQL服务器上解析执行的一种攻击方式。SQL注入产生的原因...

-

盘点:近一年全球十大数据安全事件(数据安全最新消息)

盘点:近一年全球十大数据安全事件(数据安全最新消息)近一年,数据隐私泄露事件频发,涉及面广,影响力大,企业因此陷入数据保护合规与社会舆情压力的双重危机。近日,我们根据网上已公开的数据泄露受影响人数,梳...

-

案例精选 | 全面检测,精准防护--打造多媒体内容自动检测系统(银行金点子案例精选)

案例精选 | 全面检测,精准防护--打造多媒体内容自动检测系统(银行金点子案例精选)前言 Foreword随着互联网的飞速发展,新闻客户端、门户网站已成为政府、媒体、高校等机构的宣传窗口,是民众获取信...

-

如何为企业构建纵深欺骗防御体系?

如何为企业构建纵深欺骗防御体系?从古至今欺骗防御战术就在各种战争中应用广泛,孙子兵法有云 “兵者,诡道也”,就是通过千变万化的欺骗战术来迷惑敌人。欺骗防御的起源可以追溯到1989年,这一时期网络安全领...

-

网络安全最全面试题(2)(网络安全常见面试题)

网络安全最全面试题(2)(网络安全常见面试题)XSS原理是什么?攻击者通过在web界面中嵌入恶意脚本(通常为js代码),造成用户在浏览网页时,控制用户浏览器进行操作的攻击方式XSS都有什么分类?分别介...

-

安全学习-相关cmd命令(cmd文件详解)

安全学习-相关cmd命令(cmd文件详解)net use ipipc$ " " /user:" " 建立IPC空链接net use ipipc$ "密码" /user:"用户名" 建立IPC非空链接n...