-

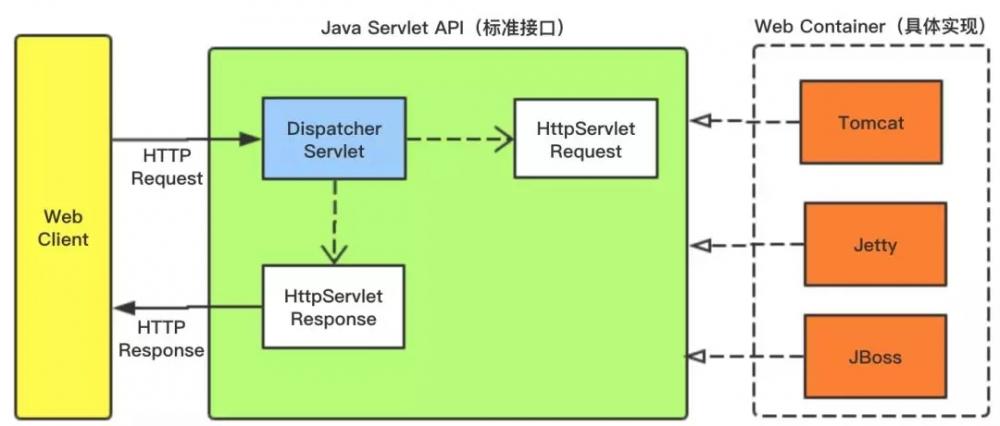

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

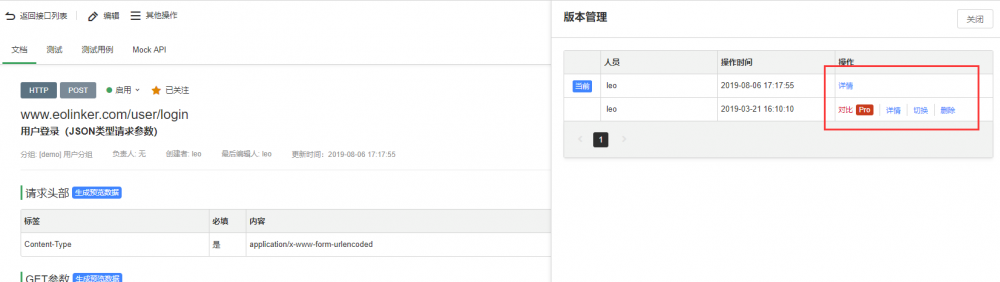

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

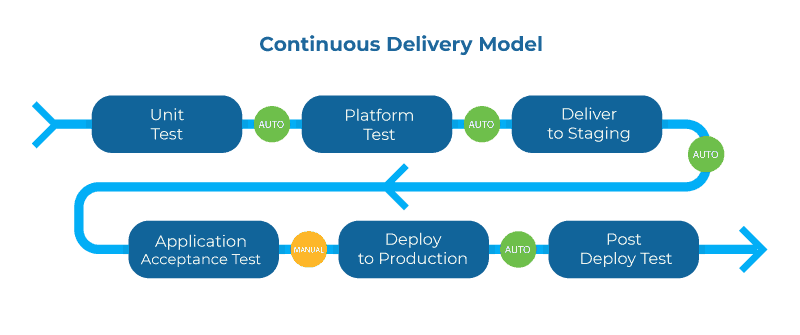

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

【科普篇】入行必备的网络安全术语汇总!(常用的网络安全知识)

【科普篇】入行必备的网络安全术语汇总!(常用的网络安全知识)互联网日益发展,带来了很多好处,但层出不穷的网络安全隐患也引起了各种麻烦,这也使网络安全行业越来越火热,对于初学者来说,最难的就是行业术语,...

-

数据安全面临的7个威胁,你一定要了解!(数据安全面临的7个威胁,你一定要了解它)

数据安全面临的7个威胁,你一定要了解!(数据安全面临的7个威胁,你一定要了解它)我们在日常冲浪中,会访问各种网站,下载、浏览很多APP,在这个过程中会接收、发送各类信息,比如个人的身份信息、隐私、访问...

-

机器学习在数据安全感知系统的应用(智能感知设备与信息处理)

机器学习在数据安全感知系统的应用(智能感知设备与信息处理)我们生活在一个信息泛滥的世界,越来越难去跟踪信息,或者手动为他人策划信息;幸运的是,现代数据科学可以对大量的信息进行分类,并将与我们相关的信息...

-

Java代码审计之RCE远程命令执行

Java代码审计之RCE远程命令执行漏洞原理:RCE漏洞,可让攻击者直接向后台服务器远程注入操做系统命令或者代码,从而控制后台系统。出现此类漏洞通常由于应用系统从设计上须要给用户提供指定的远程命令操做...

-

常见的网络威胁有哪些?该如何防范?(网络威胁有哪5种类型)

常见的网络威胁有哪些?该如何防范?(网络威胁有哪5种类型)据《网络安全产业人才发展报告》白皮书显示,我国网安人才需求高速增长,2021上半年较去年增长39.87%,截止当前网安人才缺口超140万人,这...

-

Java 内存模型(JVM)

Java 内存模型(JVM)目录前言一、什么是 java 内存模型二、为什么需要 Java 内存模型三、顺序一致性内存模型四、Happens-Before 规则前言在并发编程中,当多个线程同时访问同一...

-

数字经济的重要基石——数据安全

数字经济的重要基石——数据安全数据安全的背景数据安全是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。随着数字化的发展进入到各行各业后,数据安全风险通过产业链...

-

信息安全深透测试与工房(十一)操作系统弱点扫描

信息安全深透测试与工房(十一)操作系统弱点扫描 缓冲区溢出是指当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上。理想的情况是程序检查数据长度并不允许输入超过...

-

渗透测试什么?渗透测试具体操作流程是什么(渗透测试工作流程)

渗透测试什么?渗透测试具体操作流程是什么(渗透测试工作流程)渗透测试,是为了证明网络防御按照预期计划正常运行而提供的一种机制,也是一种测试应用程序、网络和计算机系统的方法,用于识别可能被利用的安全漏洞...

-

Java日常练习题,每天进步一点点(60)

Java日常练习题,每天进步一点点(60)目录1、假设 A 类有如下定义,设 a 是 A 类同一个包下的一个实例,下列语句调用哪个是错误的?()2、java中基本的编程单元为:3、下列代码的执行结果是...