-

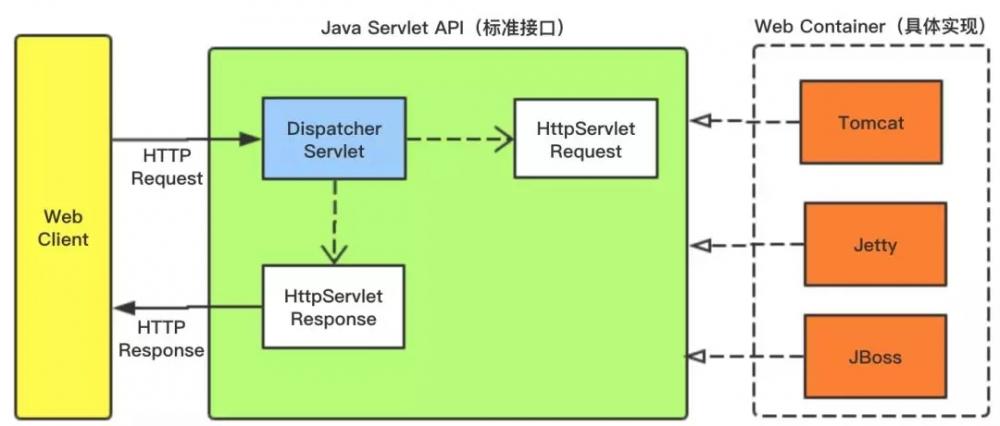

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

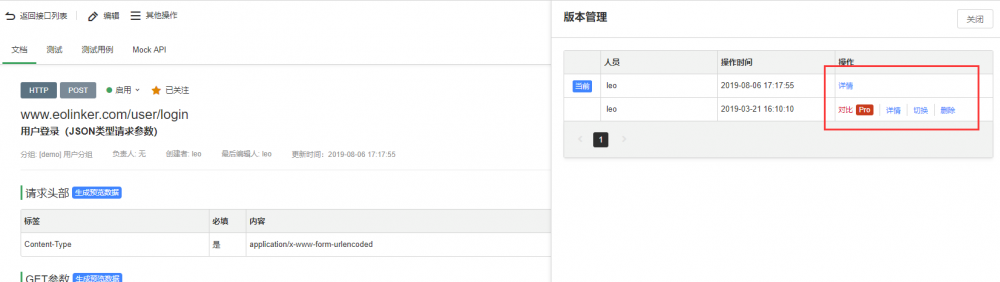

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

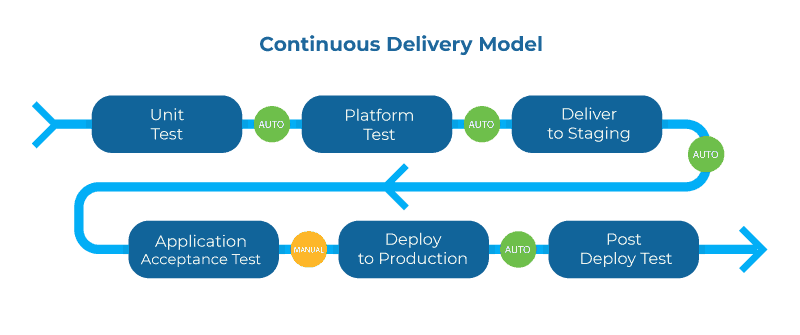

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

Sql 漏洞注入防护(sql数据库)

Sql 漏洞注入防护(sql数据库)数字型的注入漏洞防护is_numeric(),ctype_digit(),intval() 正则表达式str_length()限制输入的字符长度字符型的注入漏洞防护...

-

java若依框架集成redis缓存详解

java若依框架集成redis缓存详解目录1、添加依赖2、修改配置3、增加配置4、增加工具类总结1、添加依赖ruoyi-common\pom.xml模块添fwUzbKxAzq加整合依赖 org.sp...

-

一次实战挖掘软件逻辑漏洞(操作系统漏洞挖掘)

一次实战挖掘软件逻辑漏洞(操作系统漏洞挖掘)软件不仅仅限于逆向挖掘,还要了解它的功能,尽而寻找它的缺陷,所谓知己知彼百战不殆。用两个案例带大家了解一下。案例1:百度云限速众所周知,所以网上也有很多突...

-

spring data 连接mongodb的两种方式

spring data 连接mongodb的两种方式什么是MongoDBMongoDB 是一个基于分布式文件存储的数据库。由 C++ 语言编写,是一个开源数据库系统。旨在为 WEB 应用提供可扩展的高...

-

勒索蠕虫病毒文件如何恢复?(蠕虫病毒感染的文件如何恢复)

勒索蠕虫病毒文件如何恢复?(蠕虫病毒感染的文件如何恢复)勒索蠕虫病毒文件如何恢复?完全防范WannaCry (WanaCrypt0r) 勒索病毒处理步骤360公司紧急退出的恢复工具可能会有帮助,中毒的...

-

SAML vs OIDC:两大身份协议对比(saml2.0)

SAML vs OIDC:两大身份协议对比(saml2.0)安全断言标记语言(SAML)和 OpenID Connect(OIDC)是两种较为常见的身份验证协议和身份标准,有各自的优缺点和差异性。本文...

-

java中单例模式讲解

java中单例模式讲解目录WHATWHYHOW饿汉式实现一:静态实例参数与静态代码块实现二:静态内部类懒汉式错误一:单线程实现错误二:同步方法错误三:同步代码块之单次检查错误四:同步代码块之双重检查正...

-

你知道黑客的入侵方式都有哪些吗?这些你知道几个?(黑客是怎样入侵的)

你知道黑客的入侵方式都有哪些吗?这些你知道几个?(黑客是怎样入侵的)黑客常用的渗透方法大体可分为6类:获取口令入侵、远程控制入侵、木马入侵、系统漏洞入侵、电子邮件入侵、网络监听入侵等。一、获取口令入侵...

-

Java并发之synchronized实现原理深入理解

Java并发之synchronized实现原理深入理解目录synchronized的三种应用方式synchronized作用于实例方法synchronized作用于静态方法synchronized同步...

-

数据安全近之惑(个人信息安全)

数据安全近之惑(个人信息安全)企业数据安全每个公司都有数据,而且每天都在产生。例如合同、人事档案、客户数据、产品信息、财务交易等等。企业管理与决策都基于这些数据的,员工遵循的工作流程也是如此,提供优质...