-

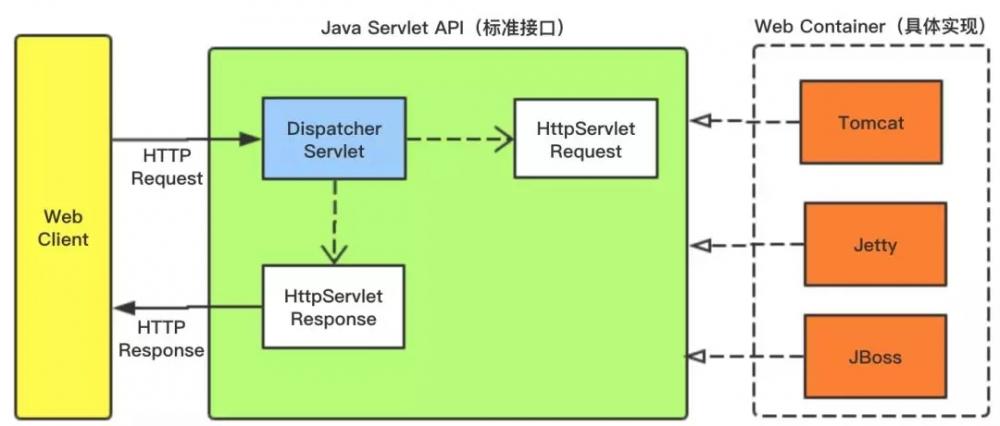

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

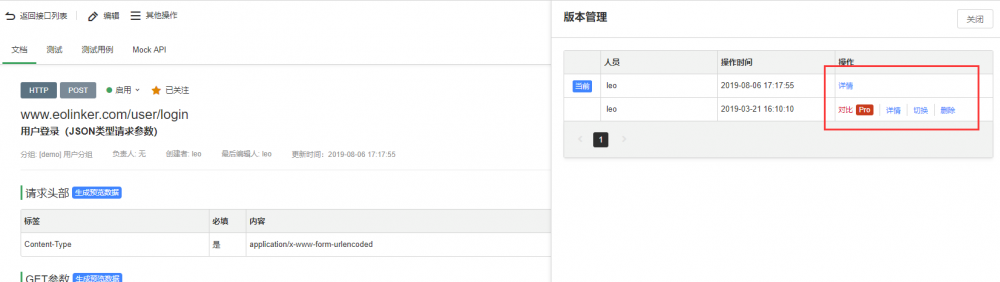

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

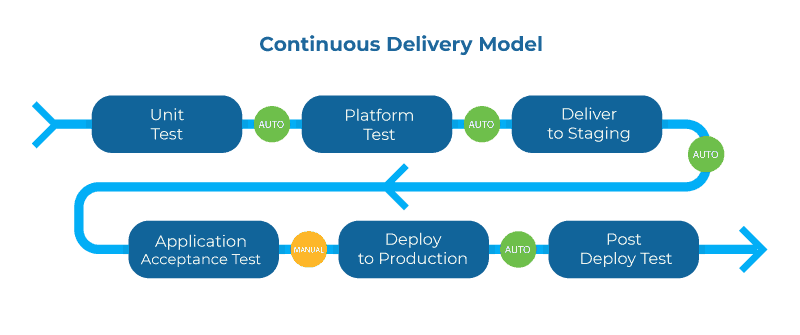

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

渗透之——Metasploit模块的格式说明

渗透之——Metasploit模块的格式说明先给出一个通用的框架头部:class MetasoloitModule 'Module Name', 'Description' =˃ %...

-

Java Hibernate使用SessionFactory创建Session案例详解

Java Hibernate使用SessionFactory创建Session案例详解JwCNEiQN160;SessionFactory在Hibernate中实际上起到了一个缓冲区的作用 他缓冲了H...

-

渗透之——Metasploit自定义收集登录凭证的后渗透模块

渗透之——Metasploit自定义收集登录凭证的后渗透模块这里,我们以攻击Foxmail 6.5为例,将尝试对登录凭证进行解密,然后将它保存到数据库。注意:运行这个脚本的前提是我们已经经过一系列的渗...

-

渗透之——使用Metasploit实现对缓冲区栈的溢出攻击(检测到基于堆栈的缓冲区溢出)

渗透之——使用Metasploit实现对缓冲区栈的溢出攻击(检测到基于堆栈的缓冲区溢出)这里我们不说理论,只讲实战,以Metasploit溢出bof-server.exe为例。1.下载工具这里需要下载...

-

渗透之——使用Metasploit实现基于SEH的缓冲区溢出攻击(metasploit后渗透)

渗透之——使用Metasploit实现基于SEH的缓冲区溢出攻击(metasploit后渗透)攻击机:Kali 192.168.109.137靶机: WinXP 192.168.109.141(其他W...

-

渗透之——使用Metasploit编写绕过DEP渗透模块(metasploitable渗透教程)

渗透之——使用Metasploit编写绕过DEP渗透模块(metasploitable渗透教程)攻击机 Kali 192.168.109.137靶机 WinXP 192.168.109.141 (也可...

-

Metasploit实战二之——对威胁建模(附加搭建CVE:2014-6287漏洞环境)

Metasploit实战二之——对威胁建模(附加搭建CVE:2014-6287漏洞环境)攻击机: Kali 192.168.205.128靶机: Win2012 R2 192.168.205.130根...

-

渗透之——Metasploit渗透php-utility-belt程序(metasploit渗透linux系统)

渗透之——Metasploit渗透php-utility-belt程序(metasploit渗透linux系统)攻击机 kali 192.168.109.137靶机:Win XP 192.168.1...

-

java实现高效下载文件的方法

java实现高效下载文件的方法本文实例为大家分享了java实现下载文件的方法,供大家参考,具体内容如下本文我们介绍几种方法下载文件。从基本JAVA IO 到 NIO包,也介绍第三方库的一些方法,如As...

-

渗透之——Metasploit攻击PHP-CGI查询字符串参数漏洞并渗透内网

渗透之——Metasploit攻击PHP-CGI查询字符串参数漏洞并渗透内网攻击机:Kali 192.168.109.137靶机: Metasploitable2 192.168.109.159内网另...