-

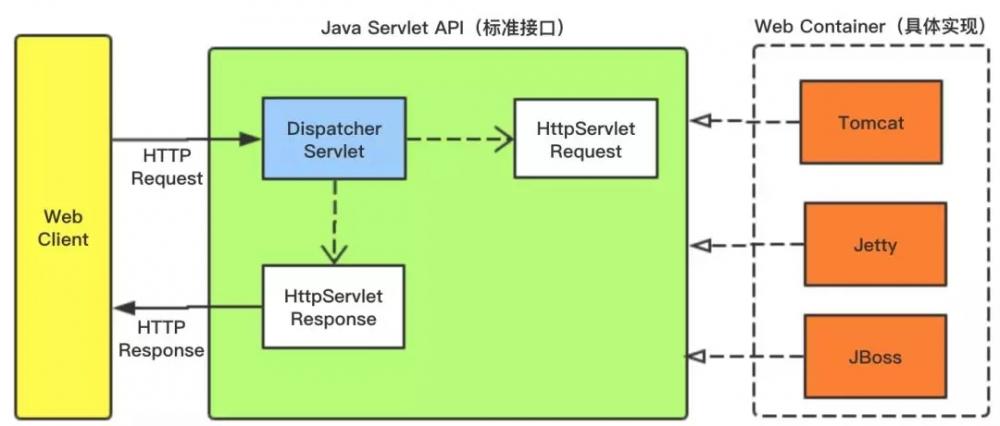

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

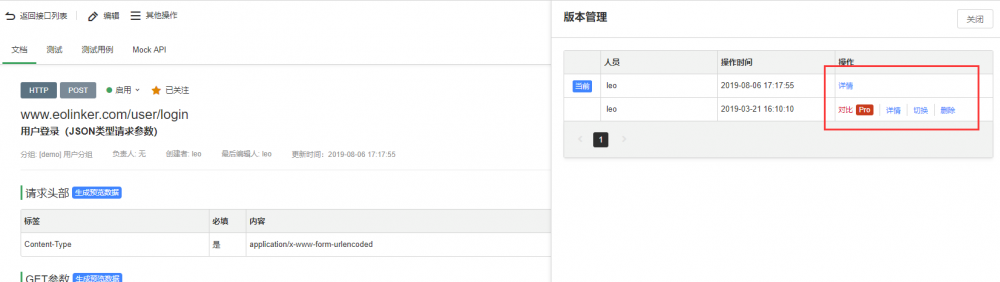

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

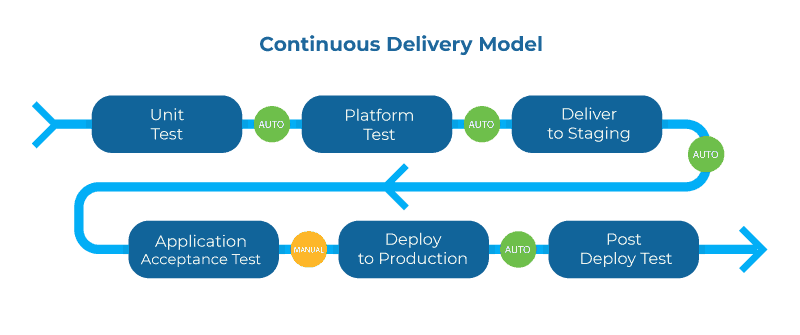

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

LockBit2.0问世,面对勒索软件你需要知道这些(Lockbit)

LockBit2.0问世,面对勒索软件你需要知道这些(Lockbit)LockBit又名“ABCD勒索软件”, LockBit最早出现在2019年9月,传播方式主要利用RDP弱口令爆破,利用大量扫描工...

-

2020网络安全重保日记

2020网络安全重保日记2020 年双节前夕,国内疫情稳定,长假将启,各项安保措施比以往有所升级,而此时更是网络安全重点保障时期,信息安全工作尤其不能懈怠。各用户单位也陆续启动响应,对网络安全负责人、...

-

-

【安全科普】企业内网中的横向移动(三)(移动公司将什么也纳入了网络与信息安全范畴中)

【安全科普】企业内网中的横向移动(三)(移动公司将什么也纳入了网络与信息安全范畴中)综合【安全科普】系列前两篇文章(一) (二)内容,我们可以得知,GJ者在横向移动过程中,其最终目的是登陆目标主机并窃...

-

网络安全好用的工具有哪些?这些必不可少!

网络安全好用的工具有哪些?这些必不可少!无论从事网络安全相关工作,还是想要学习网络安全渗透测试,都避免不了与工具打交道,它也是我们学习及工作过程中最不能忽视的部分。那么渗透测试常见的工具有哪些?关于大...

-

浅谈数据分级分类——敏感数据的产生(哪些属于敏感数据)

浅谈数据分级分类——敏感数据的产生(哪些属于敏感数据)在数据流转的过程中,一个完整的数据生命周期通常被划分为六阶段:数据采集:指新数据产生或现有数据内容发生显著改变或更新的阶段。对组织机构而言,“数据...

-

kali学习与指令总结(kali语法)

kali学习与指令总结(kali语法)常用文件修改指令```1、复制命令 cp用法:# cp 源文件/目标文件夹 将源文件复制到目标文件夹下 如:cp 1.txt /root/2.txt将1.t...

-

maven环境变量配置讲解

maven环境变量配置讲解maven运行依赖于 java_HOME如果各位还没有配置 JAVA_HOME,可以参考我的另一篇博客 JDK环境变量配置 JDK 环境变量配置1.下载并解压 maven压缩...

-

网络安全工程师演示:黑客如何1天会用Metasploit渗透框架(简述使用metasploit进行漏洞攻击的步骤)

网络安全工程师演示:黑客如何1天会用Metasploit渗透框架(简述使用metasploit进行漏洞攻击的步骤)一、每日寄语我们这个世界,从不会给一个伤心的落伍者颁发奖牌。二、MSF介绍Metasp...

-

靶机DC-3(靶机dc3)

靶机DC-3(靶机dc3)DC3靶机地址:joomscan-master.zip cd joomscan-master perl joomscan.pl perl joomscan.pl -u 192...