-

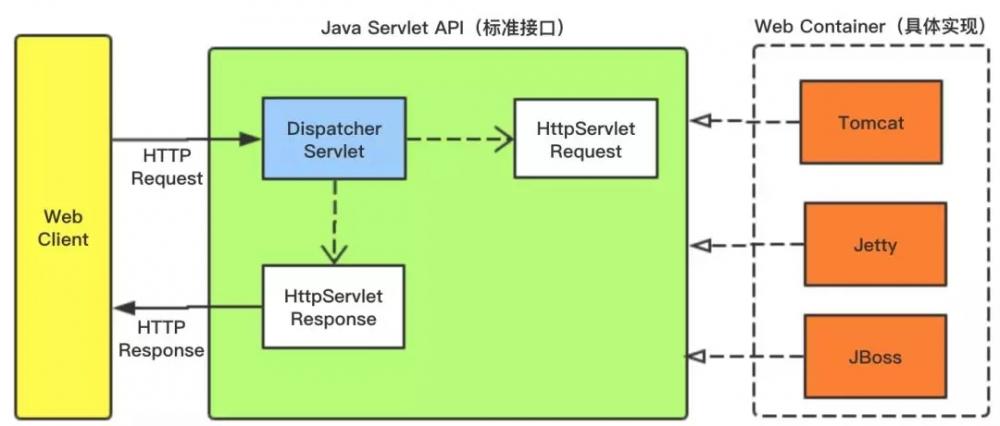

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

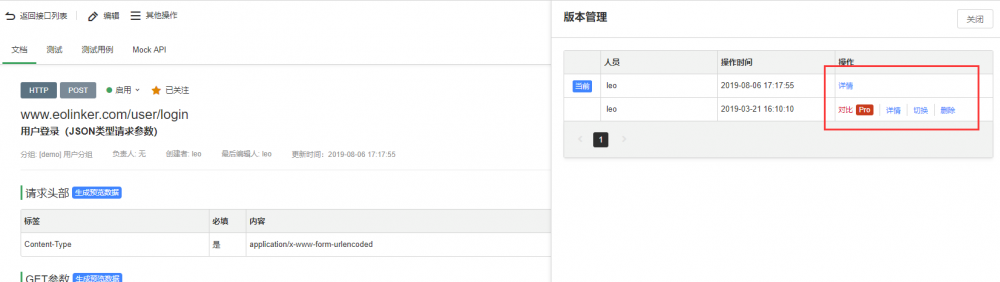

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

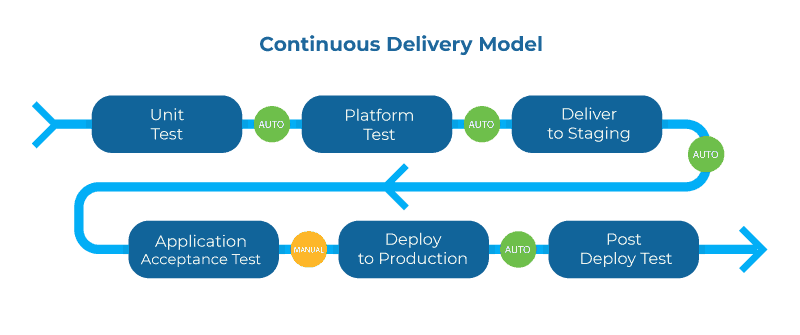

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

PendingIntent重定向:一种针对安卓系统和流行App的通用提权方法——BlackHat EU 2021议题详解 (下)

PendingIntent重定向:一种针对安卓系统和流行App的通用提权方法——BlackHat EU 2021议题详解 (下)以用户隐私安全为中心,用责任兑付信任,OPPO成立子午互联网安全实验室(...

-

#yyds干货盘点#安全CT之环境搭建--靶机搭建(owasp)

#yyds干货盘点#安全CT之环境搭建--靶机搭建(owasp)最近在学习安全CT,找一个自己打造的靶机环境练习一下。OWASP:生成一个虚拟机,里面含有各种具有已知漏洞的应用程序OWASP靶机下载安...

-

网络攻击中主动攻击和被动攻击有什么区别?(什么属于网络攻防中被动攻击)

网络攻击中主动攻击和被动攻击有什么区别?(什么属于网络攻防中被动攻击)近年来,随着互联网的发展,网络攻击事件频发,已泛滥成互联网行业的重病,受到了各个行业的关注与重视,因为它对网络安全乃至国家安全都形...

-

Hibernate中5个核心接口知识点整理

Hibernate中5个核心接口知识点整理Hibernate是一个全自动的orm框架,hibernate可以自动生成SQL语句,自动执行,使得java程序员可以随心所欲的使用对象编程思维来操纵数据库,...

-

2.CAC共建网络安全315:保护邮件系统,从处理Emotet病毒邮件开始!

2.CAC共建网络安全315:保护邮件系统,从处理Emotet病毒邮件开始!从去年12月至今,CAC邮件安全长期监测并接到包括关基单位、金融、高校行业的多家客户反馈的大量emotet病毒邮件,其中近1...

-

深入理解java final不可变性

深入理解java final不可变性目录一、java final基本http://概念:1、主要用于修饰类、属性和方法:2、final finally finalize区别:二、final 不可变: ...

-

【网络安全入门】DDOS攻击和DOS攻击之间有什么区别及联系?(简述dos和ddos攻击的工作原理)

【网络安全入门】DDOS攻击和DOS攻击之间有什么区别及联系?(简述dos和ddos攻击的工作原理)在互联网快速发展的今天,网络攻击事件愈发频繁,攻击手段也变得越来越丰富;而在众多攻击手段之中,DDO...

-

Kali-Linux系统安装、使用、设置(Kali Linux系统安装)

Kali-Linux系统安装、使用、设置(Kali Linux系统安装)Kali系统简介:Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。每一季度更新一次。由Of...

-

网站快照收录被劫持跳转实战解决过程(网站快照被劫持怎么解决)

网站快照收录被劫持跳转实战解决过程(网站快照被劫持怎么解决)3月份所有的企业都开始恢复正常运营,公司网站的运营者发现网站被攻击篡改跳转,在百度的收录出现了大量的与网站本身内容不相干的快照,都是一些菠菜...

-

人脸识别设备(人脸识别设备安装图)

人脸识别设备(人脸识别设备安装图)人脸识别测温一体机,通过引入AI人工智能、识别计算算法、大数据分析等技术手段,部署人脸身份校验一体机,可实现人员的自动人脸识别、对比身份证信息,同步测温,通过...