-

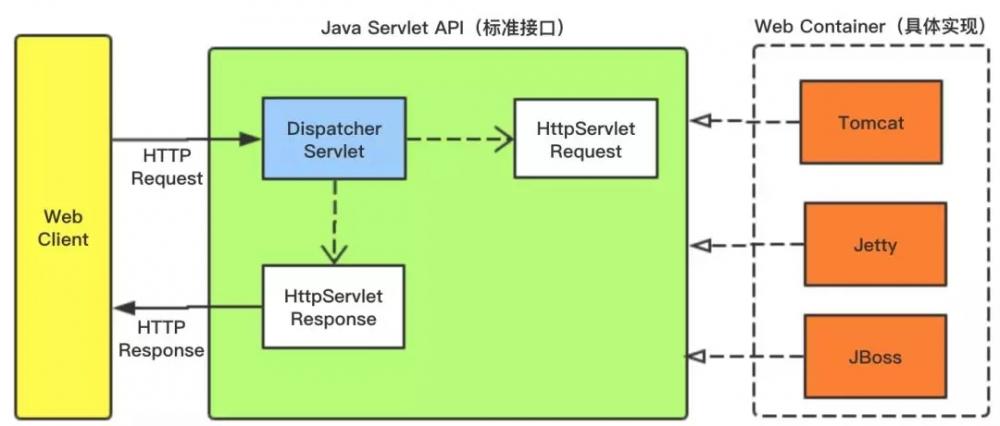

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

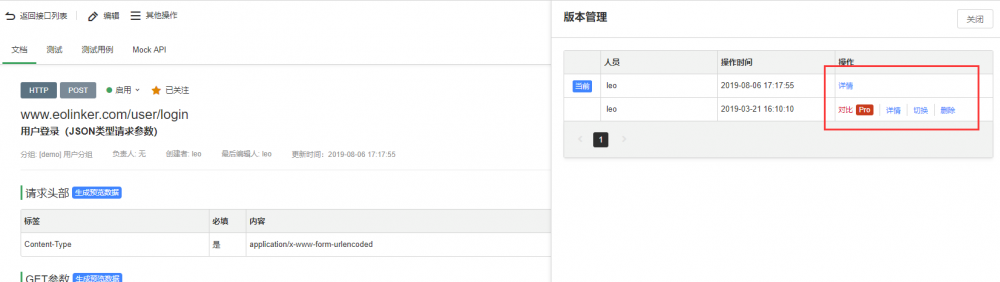

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

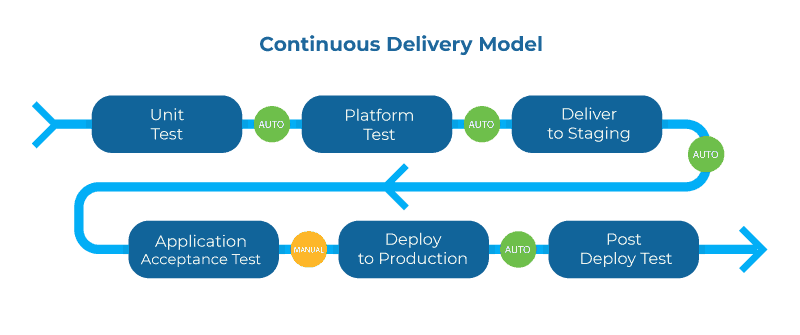

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

聊聊Java BigInteger里面的mod和remainder的区别

聊聊Java BigInteger里面的mod和remainder的区别目录BigInteger里的mod和remainder区别mod是模运算,remainder是求余运算BigInteger类的一...

-

2021 ATT&CK v10版本更新指南(百度热搜)

2021 ATT&CK v10版本更新指南(百度热搜)一、什么是ATT&CKATT&CK(Adversarial Tactics, Techniques, and Common Knowledge )...

-

linux集群的ssh免密登录原理(linuxssh免密码登录)

linux集群的ssh免密登录原理(linuxssh免密码登录)@toc一、概念1. ssh是什么?说到ssh,也许大家会想到明文和密文,密文的实现就是给明文加密,密文转成大家能看懂的明文就是需要解密...

-

#yyds干货盘点# web安全day20:你还分不清楚漏*洞和木*马的关系吗?

#yyds干货盘点# web安全day20:你还分不清楚漏*洞和木*马的关系吗?木*马概念特洛伊木*马起源于古希腊神话故事《特洛伊之战》中的《木*马屠城记》。大概故事是,古希腊强攻特洛伊城,久攻不下,...

-

#yyds干货盘点#Unity3D 程序代码及资源安全问题

#yyds干货盘点#Unity3D 程序代码及资源安全问题Unity3D 程序简介Unity3D 是由 Unity Technologies 公司开发的一款专业游戏引擎,可以让开发者轻松创建三维视频游...

-

换个角度思考勒索攻击事件(敲诈勒索客观方面)

换个角度思考勒索攻击事件(敲诈勒索客观方面)摘要:本文基于立体防御“事前、事中、事后”的思路,从检测角度来剖析如何检测和防范勒索软件的网络攻击,从而最大程度为企业减轻类似网络攻击带来的损失。本文分享自...

-

使用Springboot对配置文件中的敏感信息加密

使用Springboot对配置文件中的敏感信息加密Springboot对配置文件的敏感信息加密前言最近公司对软件的安全问题比较在意,要求对配置文件中的敏感信息如数据库密码等进行加密。但是Springb...

-

【网络安全纯干货分享】漏洞扫描和渗透测试的区别是什么?

【网络安全纯干货分享】漏洞扫描和渗透测试的区别是什么?无论学习还是工作,常常有人会把漏洞扫描和渗透测试搞混,其实它们之间存在很大的区别,漏洞扫描替代不了渗透测试的重要性,渗透测试也替代不了漏洞扫描的价...

-

基于云效代码管理的源码漏洞检测是怎样的?

基于云效代码管理的源码漏洞检测是怎样的?云效代码管理Codeup-源码漏洞检测,在软件编程中大多数安全漏洞都源于撰写者,虽然编码工具偶尔也会发生意外导致源码有漏洞,但大部分的错误还是由于编码不当造成的...

-

网络安全的类型主要有哪些?四大类!

网络安全的类型主要有哪些?四大类!网络安全是一门涉及计算机科学、网络技术、通信技术、信息安全技术等多种学科的综合性学科,范畴较大,因此由于不同的环境和应用,也产生了不同的类型。那么网络安全的类型主要有...