-

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

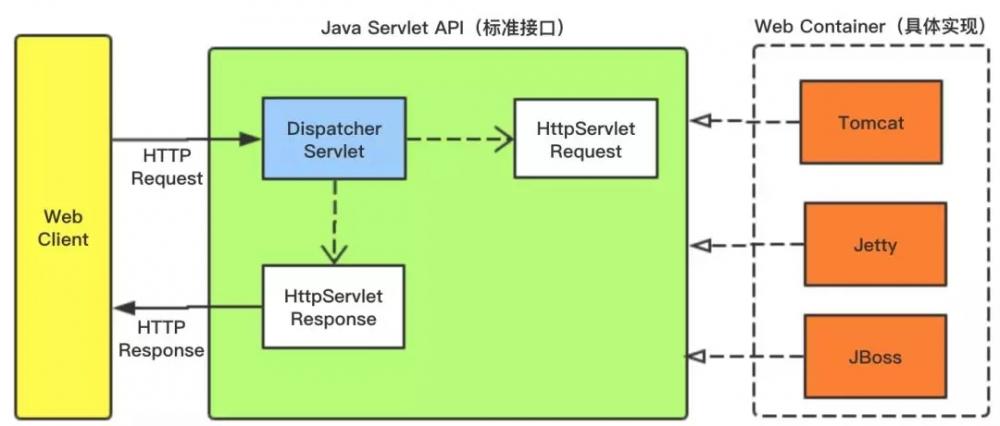

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

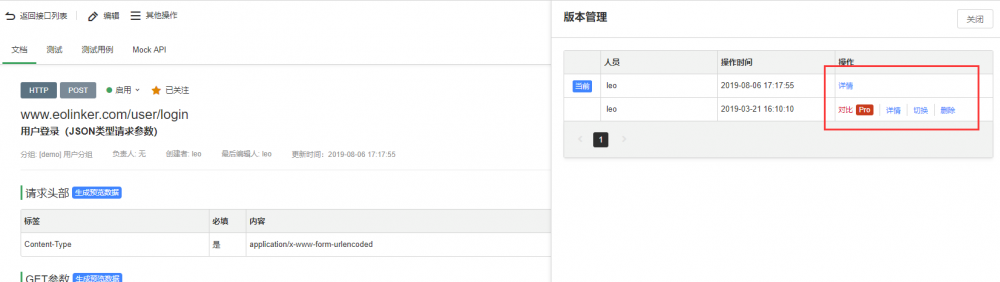

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

TeamViewer: 足不出户,实现专家级控制与指导(teamviewer如何设置固定id和密码)

TeamViewer: 足不出户,实现专家级控制与指导(teamviewer如何设置固定id和密码)在需要架设大型生产线的工厂,如食品加工厂、电子厂跟器材加工厂等工厂中偶尔会出现设备运行不正常的情况。...

-

网页防篡改系统与网站安全(一般网页防篡改系统能防御哪些攻击)

网页防篡改系统与网站安全(一般网页防篡改系统能防御哪些攻击)随着网络安全攻防实战演习常态化,企事业单位的网络安全规划标准、建设水平和管理能力均得到大幅提升,反过来也促进了网络安全产品的更新迭代。很多历...

-

Java ConcurrentHashMap用法案例详解

Java ConcurrentHashMap用法案例详解一、概念哈希算法(hash algorithm):是一种将任意内容的输入转换成相同长度输出的加密方式,其输出被称为哈希值。哈希表(hash ta...

-

网络安全学习笔记工具篇(二)——GSIL GITHUB敏感信息泄露检测工具(计算机网络安全技术笔记)

网络安全学习笔记工具篇(二)——GSIL GITHUB敏感信息泄露检测工具(计算机网络安全技术笔记)一、说明本文说明了GITHUB上的敏感信息泄露工具GSIL的使用方法。通过该工具可以对GITHUB上...

-

【网络安全知识】DDOS攻击和CC攻击有什么区别?(cc攻击属于哪种ddos)

【网络安全知识】DDOS攻击和CC攻击有什么区别?(cc攻击属于哪种ddos)在我们的生活中,经常会听到某个企业受到了网络攻击,其中最常见的攻击方式就是DDOS攻击和CC攻击,那么DDOS攻击和CC攻...

-

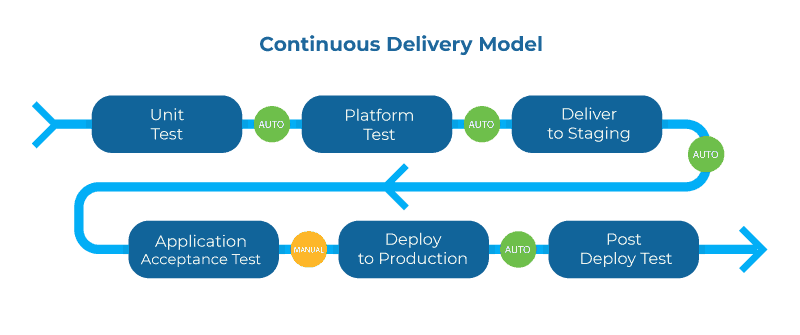

《中国DevOps现状调查报告(2021年)》发布,悬镜IAST工具应用率第一

《中国DevOps现状调查报告(2021年)》发布,悬镜IAST工具应用率第一近日,云计算开源产业联盟发布了《中国DevOps现状调查报告(2021年)》,对2020至2021年度DevOps在中国落...

-

什么是CC攻击?CC攻击类型【网络安全教程】(cc攻击属于哪种类型)

什么是CC攻击?CC攻击类型【网络安全教程】(cc攻击属于哪种类型)网络安全攻击方式有很多,其中最为常见的就是DDOS攻击;而DDOS攻击又分为很多种类型,CC攻击就是其中之一,那么什么是CC攻击?C...

-

华为防火墙通过DHCP接入互联网(华为交换机开启dhcp)

华为防火墙通过DHCP接入互联网(华为交换机开启dhcp)1.配置基本的IP地址[Internet-GigabitEthernet0/0/0]ip add 20.1.1.2 242.在FW1上配置动态...

-

【网络安全】什么是SQL注入漏洞?SQL注入的特点!(防止sql注入漏洞,可以从以下哪几个方面实施)

【网络安全】什么是SQL注入漏洞?SQL注入的特点!(防止sql注入漏洞,可以从以下哪几个方面实施)什么是SQL注入漏洞?SQL注入漏洞有什么特点?SQL注入漏洞是一种常见的Web安全漏洞,通过这个漏...

-

漏洞优先级技术(VPT)导论

漏洞优先级技术(VPT)导论1.背景介绍在2020年9月的“Gartner安全风险与管理峰会”上发布的《2020-2021 Top Security Projects》中,首次正式提出“Risk-Ba...