-

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

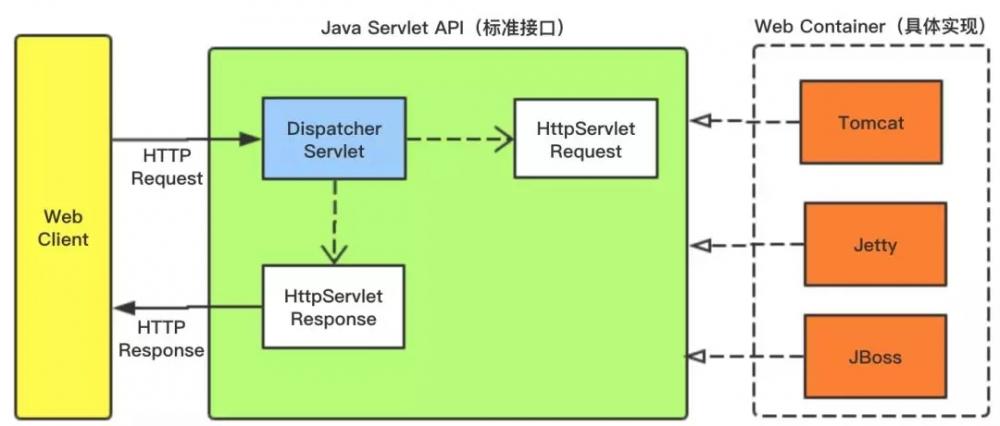

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

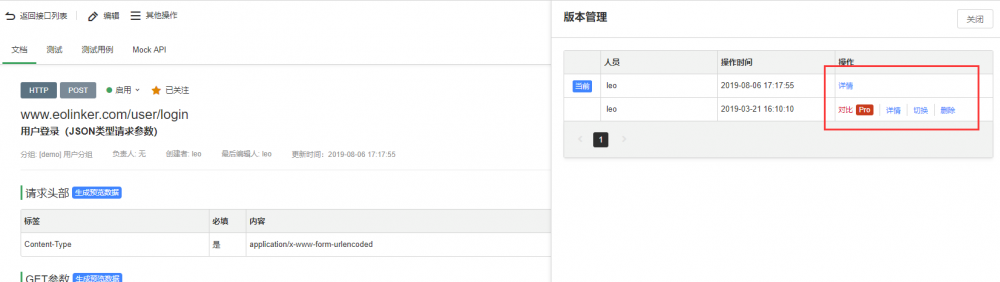

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

[置顶]实现API管理系统的关键

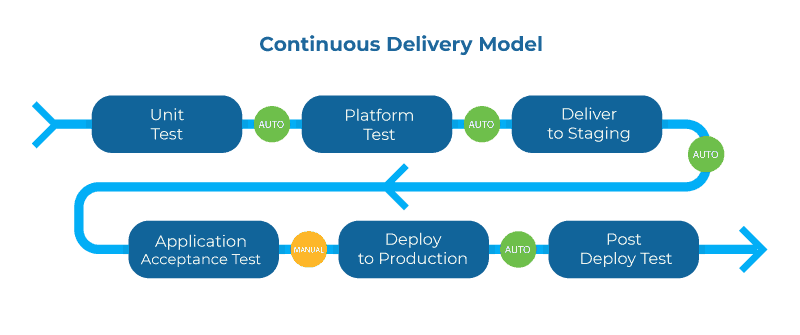

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

从源码分析:Linux共享库安全风险剖析 之 运行时加载顺序风险(linux 共享库原理)

从源码分析:Linux共享库安全风险剖析 之 运行时加载顺序风险(linux 共享库原理)一:概述在Linux开发过程中,我们会遇到这样的情况,明明可执行程序elf与共享库so在同一个目录,但是进入此...

-

线上jenkins服务器中挖坑病毒解决方案

线上jenkins服务器中挖坑病毒解决方案防伪码:三十功名尘与土,八千里路云和月。公元2020/04/16 4:38分,登录线上服务器,执行top命令执行,发现已经崩了......我们的jenkins...

-

等保2.0物联网端侧安全检测发布!ICA联盟认证产品可互认!(等保物联网安全扩展要求)

等保2.0物联网端侧安全检测发布!ICA联盟认证产品可互认!(等保物联网安全扩展要求)一、认证标准官网:信息安全技术网络安全等级保护测评要求*网络安全等级保护测评要求应用指南(物联网安全测评要求应用指...

-

交换机二层安全(二层交换机使用)

交换机二层安全(二层交换机使用)二层安全:Switch Security交换机安全越底层安全问题越严重DMZ区域概念:UNTRUST和TRUST区域均能主动访问DMZ区域,但是DMZ不能主动访问任何区...

-

山石网科杨庆华解读RSAC 2020丨当我们谈论SASE时,我们在谈论什么?(山石网科解决方案的独特价值)

山石网科杨庆华解读RSAC 2020丨当我们谈论SASE时,我们在谈论什么?(山石网科解决方案的独特价值)4月17日,备受业界关注的“第十二届信息安全高级云论坛暨美国RSA热点研讨”,以线上高级云论坛...

-

只需2步,轻松解决高校“双非”网站问题

只需2步,轻松解决高校“双非”网站问题什么是高校“双非”信息系统问题?第一种学校拥有一个教育网地址A在公网上又有一个非法域名也对应学校的公网地址A第二种高校私自使用教育网地址A搭建非备案域名这两种情况...

-

企业持续不断被DDoS,又该如何正确应对?(被ddos怎么办)

企业持续不断被DDoS,又该如何正确应对?(被ddos怎么办)随着网络技术的不断发展,DDoS格局的也在迅速演变,企业不能再仅仅依赖于针对阻止单一而设计的防护设备,许多企业的基础设施中存在的DDoS防...

-

提防人工勒索软件活动:Microsoft(勒索软件保护)

提防人工勒索软件活动:Microsoft(勒索软件保护)残酷的罪犯在网络上建立持久性达数月之久。微软的威胁防护情报团队警告说,在大流行危机期间,勒索软件犯罪分子继续攻击健康中心和关键服务提供商,并已发...

-

网络安全问题,你关注了吗(身边的网络安全问题)

网络安全问题,你关注了吗(身边的网络安全问题)隐私安全的问题,一直 受到大众的广泛关注。CNNIC发布的第四十五次《中国互联网络发展状况统计报告》显示,截至2020年3月,我国网民规模达9.04亿。在...

-

安全配置——第1部分:安全配置对安全管理至关重要的7个原因(安全配置的检查方式为)

安全配置——第1部分:安全配置对安全管理至关重要的7个原因(安全配置的检查方式为)安全配置用于保护和控制网络的各个方面。美国国家标准与技术研究院(NIST)将安全配置管理定义为,控制和管理安全配置以启...