-

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

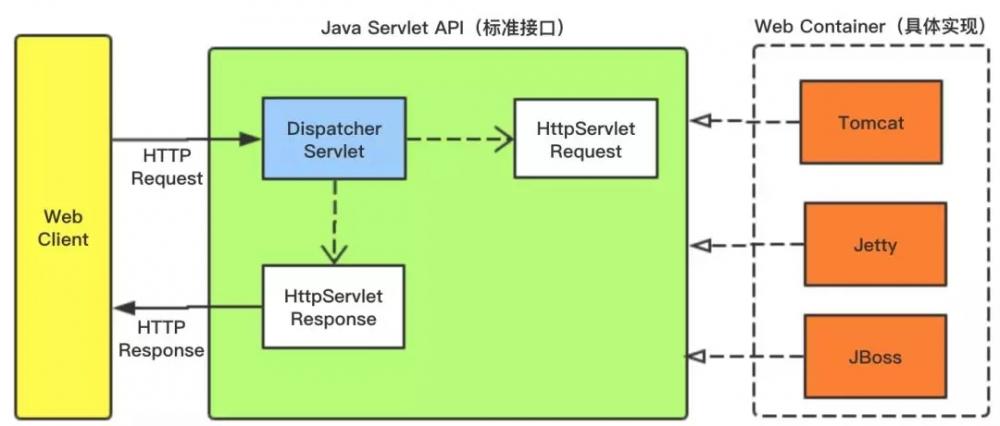

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

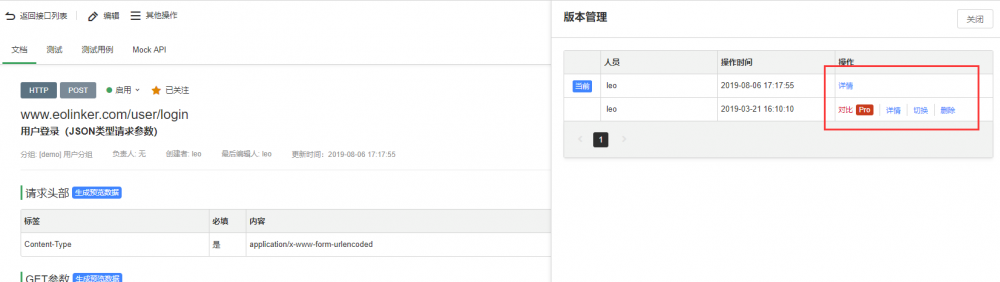

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

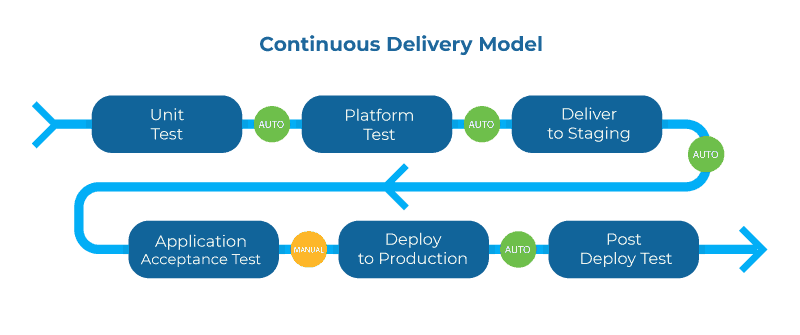

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

Java使用Redis及其优化详解

Java使用Redis及其优化详解目录前言开启远程连接Jedis连接Redis封装Jedis进行操作前言所有坚韧不拔的努力迟早会取得报酬的。—— 安格尔开启远程连接Redis默认是不支持远程连接的,这...

-

节拍在继续:2021 年 DDoS 活动激增(33拍节奏)

节拍在继续:2021 年 DDoS 活动激增(33拍节奏)我们将 2021 年第一季度的统计数据与 2020 年的统计数据进行比较,还发现了其他几件事。攻击规模保持相对平稳,没有观察到大规模 TB 级...

-

雇用 DDoS 服务来消灭你的对手(雇用16岁的员工违法吗)

雇用 DDoS 服务来消灭你的对手(雇用16岁的员工违法吗)随着物联网设备的大量使用,网络犯罪分子提供拒绝服务攻击以利用密码问题。随着互联物联网 (IoT) 设备的涌现,分布式拒绝服务攻击正成为一种危...

-

为什么体积 DDoS 会削弱 VoIP 提供商以及我们在渗透测试期间看到的内容(为什么体积不能加和)

为什么体积 DDoS 会削弱 VoIP 提供商以及我们在渗透测试期间看到的内容(为什么体积不能加和)顿悟直到几天前,我还认为模拟体积 DDoS 攻击不是我们应该做的事情。如果您要求我们进行此类测试,我...

-

非洲勒索软件、僵尸网络攻击有所增加——但在线诈骗仍构成最大威胁

非洲勒索软件、僵尸网络攻击有所增加——但在线诈骗仍构成最大威胁国际刑警组织在最新市场报告中警告称,欺诈仍是整个非洲大陆网络犯罪分子的主要目标一份新报告显示,在线诈骗仍然是非洲公民面临的最大网络威胁,尽...

-

空洞的 DDoS 威胁:认识 Armada Collective(空洞的图片)

空洞的 DDoS 威胁:认识 Armada Collective(空洞的图片)从 2016 年 3 月开始,我们开始听到有关一群网络犯罪分子再次自称为无敌舰队集体的报道。该团伙的电话卡是一封发送给各种...

-

关于网络空间资产安全解决方案,你需要了解的(网络空间安全概念)

关于网络空间资产安全解决方案,你需要了解的(网络空间安全概念)网络空间资产面临的安全隐患1、面对复杂多变的网络空间状态——用户亟需梳理互联网资产暴露面及脆弱性随着近些年 IPv4 互联网地址的逐渐耗尽...

-

FireEye 网络攻击危害红队安全工具

FireEye 网络攻击危害红队安全工具网络安全公司 FireEye 在首席执行官凯文·曼迪亚 (Kevin Mandia) 所说的一场针对性很强的网络攻击中受到打击。攻击者瞄准并能够访问公司用来测试...

-

Spring Boot实现JWT token自动续期的实现

Spring Boot实现JWT token自动续期的实现1.为什么要 token自动续期token中一般会包含用户的基本信息,为了保证token的安全性,一般会将token的过期时间设置的比较短,但...

-

HTTP2基础概念以及工具

HTTP2基础概念以及工具HTTP/2连接HTTP协议HTTP1.0 RFC1945 HTTP1.1 RFC2616 HTTP/2 RFC7540HTTP/1.X的缺点HTTP/1...