-

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

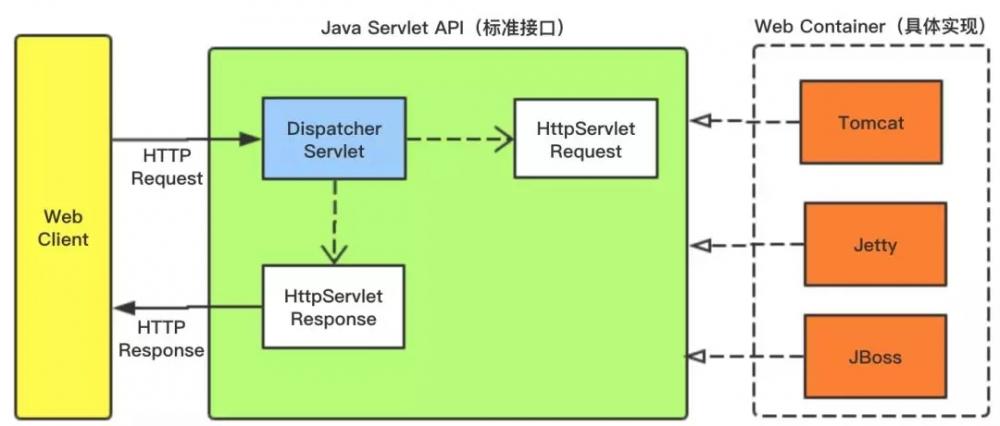

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

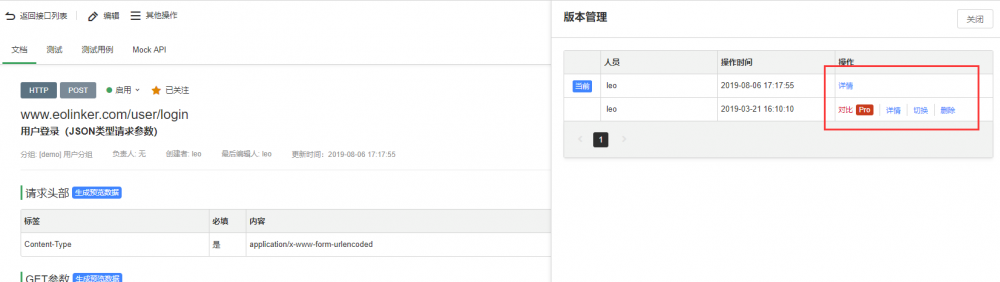

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

[置顶]实现API管理系统的关键

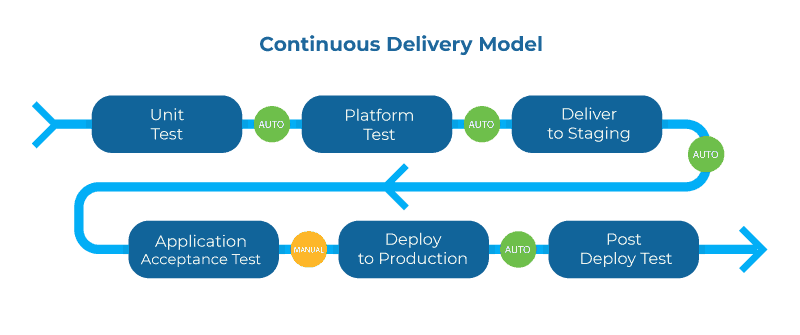

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

熟练的“猎手”使用新的脉冲波 DDoS 攻击来打击多个目标

熟练的“猎手”使用新的脉冲波 DDoS 攻击来打击多个目标在一种新型 DDoS 攻击中,熟练的恶意攻击者使用脉冲波 DDoS 攻击来利用设备优先的混合缓解解决方案中的弱点并锁定多个目标。我们在 201...

-

雇用 DDoS 服务来消灭你的对手(雇用16岁的员工违法吗)

雇用 DDoS 服务来消灭你的对手(雇用16岁的员工违法吗)随着物联网设备的大量使用,网络犯罪分子提供拒绝服务攻击以利用密码问题。随着互联物联网 (IoT) 设备的涌现,分布式拒绝服务攻击正成为一种危...

-

为什么体积 DDoS 会削弱 VoIP 提供商以及我们在渗透测试期间看到的内容(为什么体积不能加和)

为什么体积 DDoS 会削弱 VoIP 提供商以及我们在渗透测试期间看到的内容(为什么体积不能加和)顿悟直到几天前,我还认为模拟体积 DDoS 攻击不是我们应该做的事情。如果您要求我们进行此类测试,我...

-

JPA CriteriaBuilder子查询方式

JPA CriteriaBuilder子查询方式目录JPA CriteriaBuilder子查询Jpa 在CriteriaBuilder中添加where条件NotIn子查询JPA CriteriaBu...

-

非洲勒索软件、僵尸网络攻击有所增加——但在线诈骗仍构成最大威胁

非洲勒索软件、僵尸网络攻击有所增加——但在线诈骗仍构成最大威胁国际刑警组织在最新市场报告中警告称,欺诈仍是整个非洲大陆网络犯罪分子的主要目标一份新报告显示,在线诈骗仍然是非洲公民面临的最大网络威胁,尽...

-

多种网络设备的优缺点及网络故障的排除方法(多种网络设备的优缺点及网络故障的排除方法视频)

多种网络设备的优缺点及网络故障的排除方法(多种网络设备的优缺点及网络故障的排除方法视频)作者:ReganYue 来源:恒生LIGHT云社区今日谈:多种网络设备的优缺点及网络故障的排除方法前面尝试过介绍...

-

JPA like 模糊查询 语法格式解析

JPA like 模糊查询 语法格式解析目录JPA like 模糊查询 语法格式模糊查询:Spring Data JPA 如何进行模糊查询(LIKE) ?一. 方法一二....

-

poj2749 Building roads

poj2749 Building roads Building roads Time Limit: 2000MS Memory Limit: 65536K Total Submission...

-

poj3678 Katu Puzzle

poj3678 Katu Puzzle Katu Puzzle Time Limit: 1000MS Memory Limit: 65536K Total Submissions: 102...

-

springboot 整合druid及配置依赖

springboot 整合druid及配置依赖目录Druid简介配置依赖基本-配置信息扩展-配置 druid 监控功能Druid简介java程序很大一部分要操作数据库,为了提高性能操作数据库...