-

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

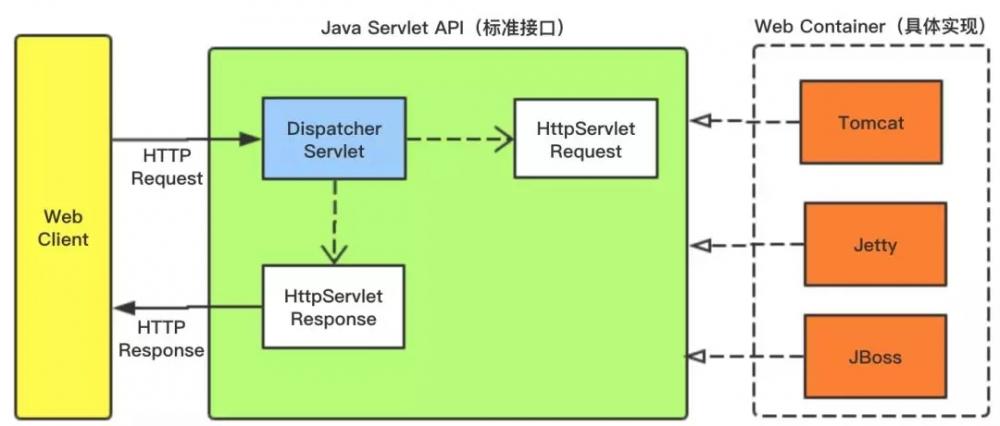

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

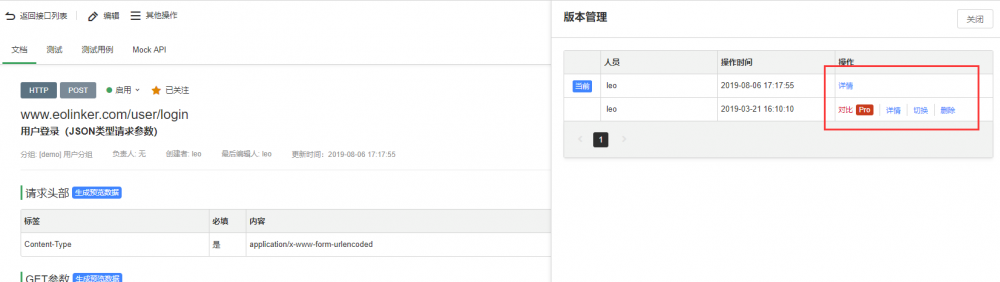

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

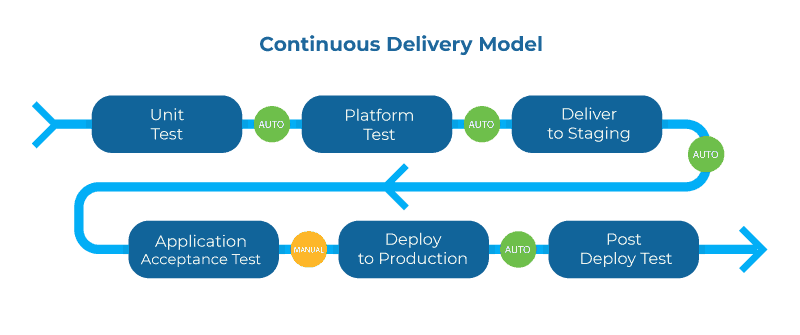

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

Spring init

Spring init目录Spring init-method与destroy-method属性使用知识点介绍:操作步骤:init-method="init"和 destroy-method="clo...

-

让数字化转型少走弯路的7个技巧(数字化转型的难点是什么)

让数字化转型少走弯路的7个技巧(数字化转型的难点是什么)21世纪以来,经历一波又一波的技术浪潮的商业圈也逐渐开始接受数字化转型。企业在人工智能、数据分析等技术的帮助下突飞猛进,达到了前所未有的发展阶段...

-

SQL注入攻击分为几类?如何防御?(防范sql注入攻击最有效的手段是什么)

SQL注入攻击分为几类?如何防御?(防范sql注入攻击最有效的手段是什么)网络安全攻击方式有很多种,其中较为常见的有:SQL注入攻击、XSS攻击、DDoS攻击、URL篡改等。本篇文章重点为大家介绍一下...

-

Java日常练习题,每天进步一点点(61)

Java日常练习题,每天进步一点点(61)目录1、如果类的方法没有返回值,该方法的返回值类型应当是abstract。()2、代码String str=”123456a”;int i=Integer.p...

-

5个常见的网络安全攻击手段及防御方法

5个常见的网络安全攻击手段及防御方法随着互联网的不断发展,网络安全的重要性日益凸显,越来越多的企业和用户开始关注网络安全的问题,如何防御网络攻击也成为了大家的必修课。而想要有效防御网络攻击,我们必须对...

-

渗透之——在Metasploit中使用AutoRunScript(Metasploit是什么)

渗透之——在Metasploit中使用AutoRunScript(Metasploit是什么)Metasploit提供了强大的AutoRunScript工具,可以通过收入show advanced查看...

-

Java自定义异常与异常使用的最佳方式

Java自定义异常与异常使用的最佳方式目录异常的分类1. 非运行时异常(Checked Exception)2. 运行时异常(Runtime Exception/Unchecked Exception...

-

渗透之——利用Metasploit找出SCADA服务器(metasploit渗透教程)

渗透之——利用Metasploit找出SCADA服务器(metasploit渗透教程)1.注册账号首先,我们在Key注册账号成功之后,我们获取一个免费的API Key3.在Metasploit中找...

-

渗透之——Metasploit渗透MSSQL(Metasploit渗透工具的作用)

渗透之——Metasploit渗透MSSQL(Metasploit渗透工具的作用)攻击机 kali 192.168.109.137靶机 Win7_x64 192.168.109.139数据库 MSSQ...

-

java实现多选批量删除功能

java实现多选批量删除功能本文为大家分享了java实现多选批量删除的具体代码,帮助大家更好的理解批量删除功能的实现过程,供大家参考,具体内容如下本文用到的框架是:springmvc+mybatis实...