-

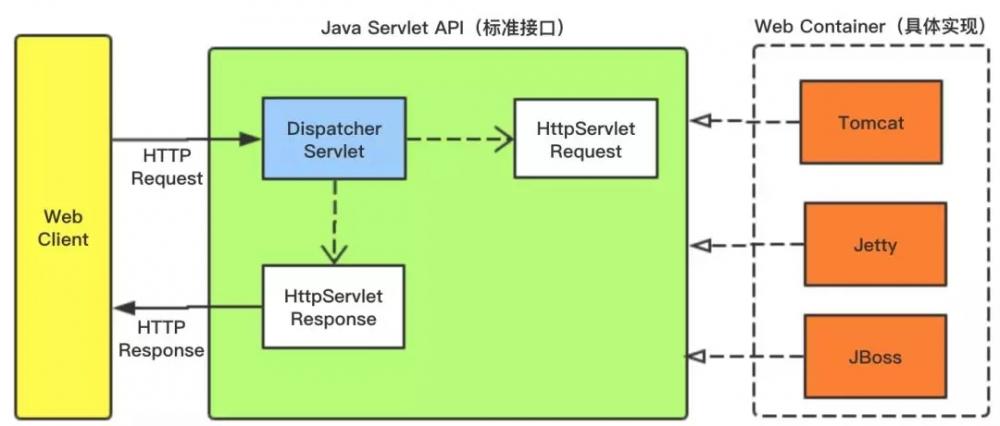

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

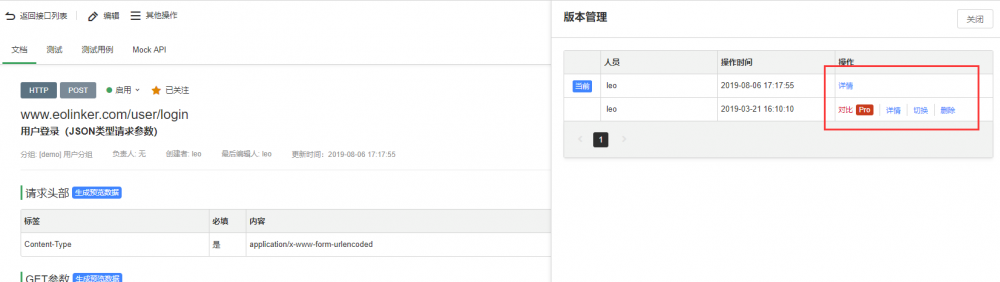

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

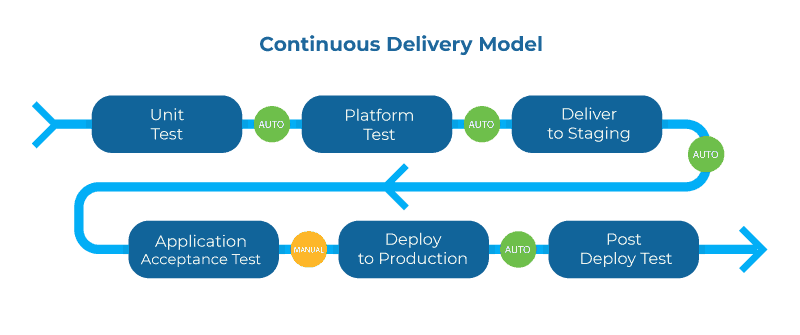

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

通过虚拟系统隔离企业部门(二层接入)(虚拟机隔离性)

通过虚拟系统隔离企业部门(二层接入)(虚拟机隔离性)组网需求如图1所示,某中型企业A采用FW用于网关出口的安全防护。由于其内网员工众多,根据权限不同划分为研发部门、财经部门、行政部门三大网络。...

-

mybatis如何实现继承映射

mybatis如何实现继承映射目录mybatis 继承映射类图三个实体类的代码分析mybatis xml映射文件的继承问题1、首先dao层mapper.java需要继承原来的接口 2、继承原始map...

-

中华人民共和国国家安全法(中华人民共和国国家安全法心得体会)

中华人民共和国国家安全法(中华人民共和国国家安全法心得体会)中华人民共和国国家安全法(1993年2月22日第七届全国人民代表大会常务委员会第三十次会议通过)目 录第一章 总 则第二章 国家安全机关在...

-

蚂蚁集团TRaaS技术风险防控平台入选中国信通院《信息系统稳定性保障能力建设指南(1.0)》最佳实践案例

蚂蚁集团TRaaS技术风险防控平台入选中国信通院《信息系统稳定性保障能力建设指南(1.0)》最佳实践案例近日,中国信息通信研究院分布式系统稳定性实验室正式发布了《信息系统稳定性保障能力建设指南》(以下...

-

一篇文章带了解如何用SpringBoot在RequestBody中优雅的使用枚举参数

一篇文章带了解如何用SpringBoot在RequestBody中优雅的使用枚举参数目录确认需求定义枚举和对象实现转换逻辑方案一:精准攻击方案二:全范围攻击测试总结确认需求需求与前文类似,只不过这里需...

-

网络安全最全面试题(1)(网络安全面试题库)

网络安全最全面试题(1)(网络安全面试题库)SQL注入的原理是什么?SQL注入攻击是通过将恶意构造的SQL语句插入到应用的输入参数中,再到后台SQL服务器上解析执行的一种攻击方式。SQL注入产生的原因...

-

网络安全常用武器分享 第二期(泄露扫描)

网络安全常用武器分享 第二期(泄露扫描)本期是针对网络安全中的网站泄露扫描。泄露扫描分为针对网站的泄露扫描、针对第三方平台的泄露扫描。Packer Fuzzer开源 | 信息收集 | Python |...

-

MyBatis 如何获取子类的属性

MyBatis 如何获取子类的属性目录MyBatis 获取子类的属性基类子类Dao 层方法参数为父类Mapper.xml 参数也为父类java 代码实现父类获取子类的所有属性父类与子类的属性,方法问题...

-

盘点:近一年全球十大数据安全事件(数据安全最新消息)

盘点:近一年全球十大数据安全事件(数据安全最新消息)近一年,数据隐私泄露事件频发,涉及面广,影响力大,企业因此陷入数据保护合规与社会舆情压力的双重危机。近日,我们根据网上已公开的数据泄露受影响人数,梳...

-

11种方法教你有效防御DDOS攻击!(ddos攻击的防御方法)

11种方法教你有效防御DDOS攻击!(ddos攻击的防御方法)DDOS攻击是当下最常见,也是危害极大的一种网络攻击方式,该攻击方式通过大量的无用请求占用网络资源,从而造成网络堵塞、服务器瘫痪等目的,如...