-

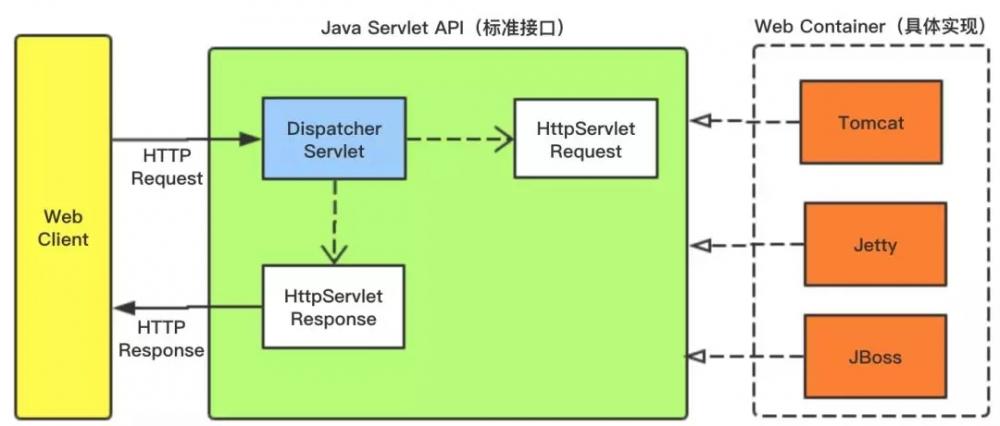

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

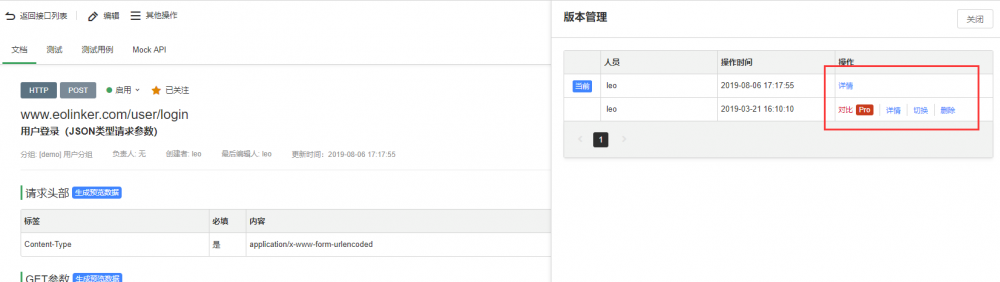

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

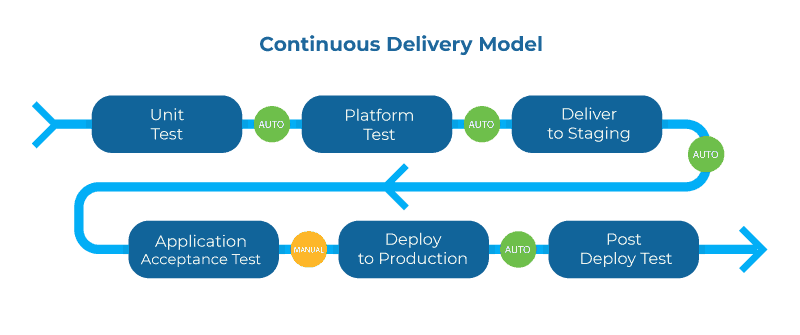

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

DDoS 简史

DDoS 简史第一次已知的分布式拒绝服务发生在 1996 年,当时最古老的互联网服务提供商之一的 Panix 被 SYN 洪水(一种已成为经典 DDoS 的技术)导致离线数天。在接下来的几年里,DDo...

-

Spring Cloud 专题之Sleuth 服务跟踪实现方法

Spring Cloud 专题之Sleuth 服务跟踪实现方法目录准备工作实现跟踪抽样收集整合Zipkin1.下载Zipkin2.引入依赖配置3.测试与分析持久化到mysql1.创建zipkin数据库...

-

DDoS 变得更大、更智能、更多样化(ddos高防ip)

DDoS 变得更大、更智能、更多样化(ddos高防ip)DDoS 是无情的。新技术、新目标和新一类的继续重振互联网上最古老的敌人之一。分布式拒绝服务,一心通过压倒域或具有大量流量的特定应用程序基础设施...

-

随着加密货币价格下跌,DDoS 攻击在第二季度消退(加密货币价格上涨逻辑)

随着加密货币价格下跌,DDoS 攻击在第二季度消退(加密货币价格上涨逻辑)暴风雨前的安静?今年第二季度,分布式拒绝服务(DDoS) 攻击活动出现了可喜的平静。与去年同期相比,2021 年第二季度 DD...

-

Java方法引用原理实例解析

Java方法引用原理实例解析目录冗余的Lambda场景问题分析用方法引用改进代码方法引用符通过对象名引用成员方法通过类名称引用静态方法通过super引用成员方法通过this引用成员方法类的构造器引用数...

-

Meris 僵尸网络利用 HTTP 管道来粉碎 DDoS 攻击记录(meris眼膜)

Meris 僵尸网络利用 HTTP 管道来粉碎 DDoS 攻击记录(meris眼膜)攻击源“几乎完全由 Mikrotik 设备组成”一种新的僵尸网络恶意软件正在互联网上传播——根据新的研究,它可能已经...

-

-

Java Pattern和Matcher字符匹配方式

Java Pattern和Matcher字符匹配方式目录Pattern类定义因此,典型的调用顺序是Pattern类方法详解Pattern类使用示例Matcher类定义Matcher类方法详解1、Mat...

-

DDOS发生的动机(ddos攻击的过程)

DDOS发生的动机(ddos攻击的过程)传统上,DDoS 被视为具有政治和宗教动机的黑客行为主义者用来表明观点的工具。然而,DDoS 的意图正在不断发展,特别是随着 DDoS 即服务的出现。简而言之,...

-

#yyds干货盘点#网络安全与网站安全及计算机安全:Kali Linux网络安全与主机扫描背后的“秘密”

#yyds干货盘点#网络安全与网站安全及计算机安全:Kali Linux网络安全与主机扫描背后的“秘密”Kali的精髓在于安全测试,测试必须要有目标,主机扫描和发现就是要找到目标,以便有的放矢,精准打...