-

[置顶]软件接口设计怎么做?前后端分离软件接口设计思路

本文关于软件接口设计怎么做?前后端分离软件接口设计思路。好的系统架构离不开好的接口设计,因此,真正懂接口设计的人往往是软件设计队伍中的稀缺型人才。为什么在接口制定标准中说:一流的企业做标准,二流的企业...

-

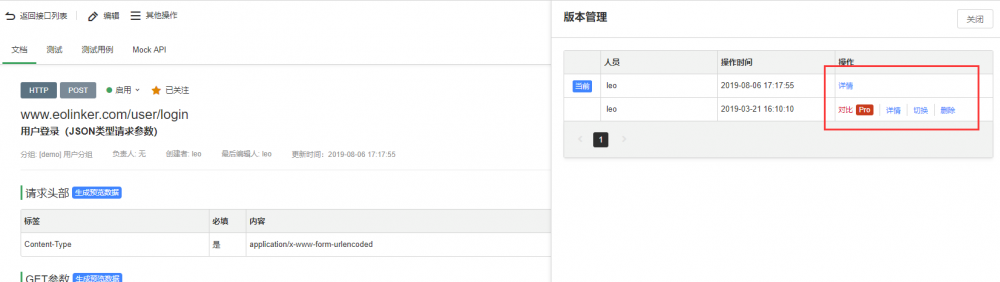

[置顶]接口管理如何做?接口实现版本管理的意义和最佳方法

本文关于接口管理如何做?接口实现版本管理的意义和最佳方法。API版本管理的重要性不言而喻,对于API的设计者和使用者而言,版本管理都有着非常重要的意义。下面会从WEB API 版本管理的角度提供几种常...

-

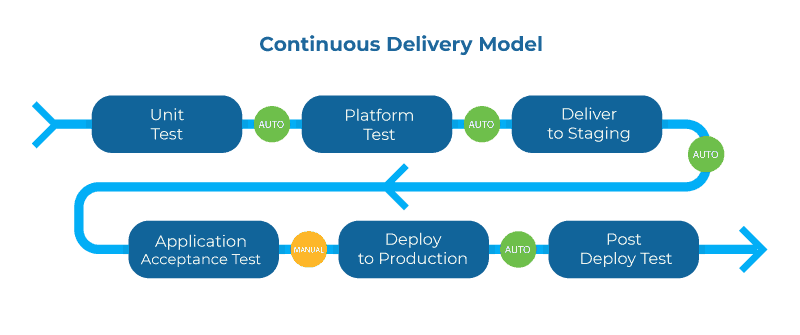

[置顶]实现API管理系统的关键

下面将通过几个关键词的形式说明API管理的重要性和未来的实现方式。1.生命周期管理在整个API生命周期中更深入地集成所有工具将进一步提高生命周期循环的速度,而且更重要的是提供满足消费者需求的API。这...

-

渗透之——Metasploit渗透php-utility-belt程序(metasploit渗透linux系统)

渗透之——Metasploit渗透php-utility-belt程序(metasploit渗透linux系统)攻击机 kali 192.168.109.137靶机:Win XP 192.168.1...

-

渗透之——Metasploit渗透BSPlayer V2.68(metasploit扫描漏洞并攻击)

渗透之——Metasploit渗透BSPlayer V2.68(metasploit扫描漏洞并攻击)攻击机 Kali 192.168.109.137靶机 WinXP 192.168.109.141应用...

-

java实现高效下载文件的方法

java实现高效下载文件的方法本文实例为大家分享了java实现下载文件的方法,供大家参考,具体内容如下本文我们介绍几种方法下载文件。从基本JAVA IO 到 NIO包,也介绍第三方库的一些方法,如As...

-

Metasploit实战四之——使用Metasploit中的NMap插件扫描并渗透内网主机(metasploit渗透教程)

Metasploit实战四之——使用Metasploit中的NMap插件扫描并渗透内网主机(metasploit渗透教程)攻击机: Kali 192.168.175.128靶机: WinXP 192...

-

渗透之——Metasploit攻击PHP-CGI查询字符串参数漏洞并渗透内网

渗透之——Metasploit攻击PHP-CGI查询字符串参数漏洞并渗透内网攻击机:Kali 192.168.109.137靶机: Metasploitable2 192.168.109.159内网另...

-

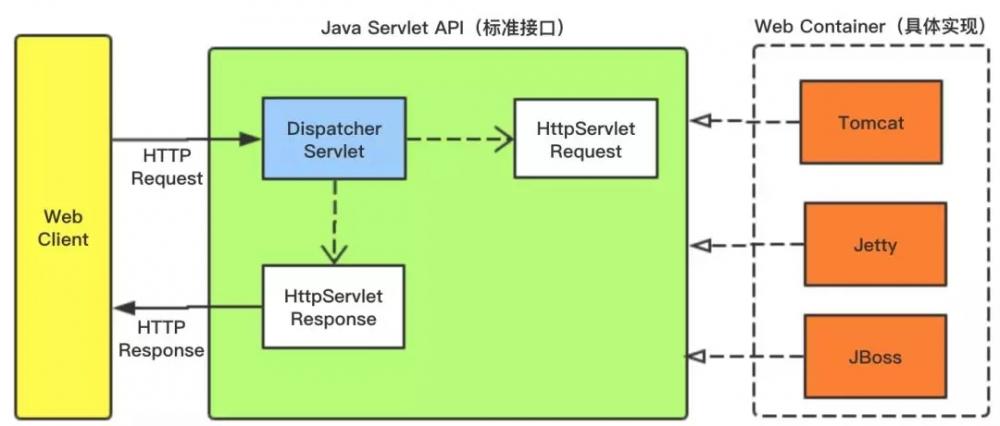

使用springmvc的controller层获取到请求的数据方式

使用springmvc的controller层获取到请求的数据方式目录content-type1.application/x-www-form-urlencoded1.1 String 参数值=req...

-

渗透之——Metasploit攻击VSFTPD2.3.4后门漏洞并渗透内网(简述使用metasploit进行漏洞攻击的步骤)

渗透之——Metasploit攻击VSFTPD2.3.4后门漏洞并渗透内网(简述使用metasploit进行漏洞攻击的步骤)攻击机:Kali 192.168.109.137靶机:Metasploita...

-

渗透之——Metasploit-Meterpreter Shell信息收集相关的命令(渗透与透露)

渗透之——Metasploit-Meterpreter Shell信息收集相关的命令(渗透与透露)PS:以下所有的命令都是在Metasploit-Meterpreter Shell下执行的。一、进程迁...

-

Java java.sql.Timestamp时间戳案例详解

Java java.sql.Timestamp时间戳案例详解java.sql.Timestamp(时间戳)继承父类:java.util.DaeDyWDSeFte所有已实现的接口:Serializabl...

-

网络安全资产管理:企业知道内网连接了哪些设备吗?(公司内外网的网络安全)

网络安全资产管理:企业知道内网连接了哪些设备吗?(公司内外网的网络安全)关于统计企业联网设备数量的方法,最常见的还是半手动计数。一般来说,企业掌握的联网设备数量只是实际数量的70%,而剩下的30%对企...